Cómo configurar Cloudflare Wrap en dispositivos UniFi

Debido a la censura sufrida por parte de ciertas operadoras como Telefónica y su filial O2, Orange y Digi, para proteger los intereses comerciales de la LA LIGA se ha empezado popularizar el uso de VPNs para evitar su bloqueo.

Uno de los "inconvenientes" de las VPNs es el tener que instalar y configurar los clientes en los diferentes dispositivos o también el que que no exista un programa compatible con el sistema del dispositivo como puede ser una TV o un NAS. Lo ideal es configurar tu router como un cliente VPN y asi todos los dispositivos que se conecten al router harán uso de la VPN.

Cloudflare Warp es un servicio de VPN gratuito que mejora la privacidad y el rendimiento de tu conexión a Internet. Aunque Cloudflare Warp está diseñado principalmente para dispositivos individuales como teléfonos y ordenadores, en este articulo explicaré como integrarlo en un rouuter UniFi para proteger toda tu red.

⚠️ El método que que voy a explicar en este articulo se basa en un cliente no oficial lo que significa que puede dejar de funcionar en cualquier momento.

WGCF

WGCF es un CLI multiplataforma no oficial para Cloudflare Warp.

- Características

- Registro de una nueva cuenta

- Cambiar la clave de licencia para usar con una suscripción existente de Warp+

- Generar perfil de WireGuard

- Comprobar el estado de la cuenta

- Imprimir la información de la traza para depurar el estado de Warp/Warp+.

Descargamos la versión compatible con tu sistema operativo en este enlace, si descargas la versión para gnu/linux hay dar permisos de ejecución al fichero descargado.

┬─[carlos@d14:~/Descargas]

╰─>$ chmod +x ./wgcf_2.2.25_linux_amd64 Registrar un cliente

A continuación vamos a registrar un cliente, para ello ejecutamos:

wgcf_2.2.25_linux_amd64 register┬─[carlos@d14:~/Descargas]

╰─>$ ./wgcf_2.2.25_linux_amd64 register

2025/03/02 19:10:05 Using config file: wgcf-account.toml

This project is in no way affiliated with Cloudflare

Cloudflare's Terms of Service: https://www.cloudflare.com/application/terms/

✔ Yes

2025/03/02 19:10:21 =======================================

2025/03/02 19:10:21 Device name : D6DDF2

2025/03/02 19:10:21 Device model : PC

2025/03/02 19:10:21 Device active : true

2025/03/02 19:10:21 Account type : free

2025/03/02 19:10:21 Role : child

2025/03/02 19:10:21 Premium data : 0.00 B

2025/03/02 19:10:21 Quota : 0.00 B

2025/03/02 19:10:21 =======================================

2025/03/02 19:10:21 Successfully created Cloudflare Warp account

┬─[carlos@d14:~/Descargas]Esto genera un fichero wgcf-account.toml en la carpeta de ejecución del programa

╰─>$ ls -l wgcf*

-rwxr-xr-x. 1 carlos carlos 10535096 mar 2 19:04 wgcf_2.2.25_linux_amd64*

-rw-r--r--. 1 carlos carlos 209 mar 2 19:10 wgcf-account.tomlGenerar fichero de configuración

Para obtener el fichero de configuración para Wireguard ejecutamos

/wgcf_2.2.25_linux_amd64 generate╰─>$ ./wgcf_2.2.25_linux_amd64 generate

2025/03/02 19:15:45 Using config file: wgcf-account.toml

2025/03/02 19:15:46 =======================================

2025/03/02 19:15:46 Device name : D6DDF2

2025/03/02 19:15:46 Device model : PC

2025/03/02 19:15:46 Device active : true

2025/03/02 19:15:46 Account type : free

2025/03/02 19:15:46 Role : child

2025/03/02 19:15:46 Premium data : 0.00 B

2025/03/02 19:15:46 Quota : 0.00 B

2025/03/02 19:15:46 =======================================

2025/03/02 19:15:46 Successfully generated WireGuard profile: wgcf-profile.conf

Obtendremos un archivo wgcf-profile.config en la carpeta de ejecución.

Debemos de modificar este archivo con un editor de texto y eliminar las referencias a las entradas IPV6 para evitar este error

Fichero original

[Interface]

PrivateKey = clave_privada=

Address = 172.16.0.2/32, 2606:4700:110:824d:95fc:3e3a:e12e:b707/128

DNS = 1.1.1.1, 1.0.0.1, 2606:4700:4700::1111, 2606:4700:4700::1001

MTU = 1280

[Peer]

PublicKey = clave_publica=

AllowedIPs = 0.0.0.0/0, ::/0

Endpoint = engage.cloudflareclient.com:2408Debemos de dejarlo así:

[Interface]

PrivateKey = clave_privada==

Address = 172.16.0.2/32

DNS = 1.1.1.1, 1.0.0.1

MTU = 1280

[Peer]

PublicKey = clave_publica=

AllowedIPs = 0.0.0.0/0

Endpoint = engage.cloudflareclient.com:2408Configurar router

Crear un cliente

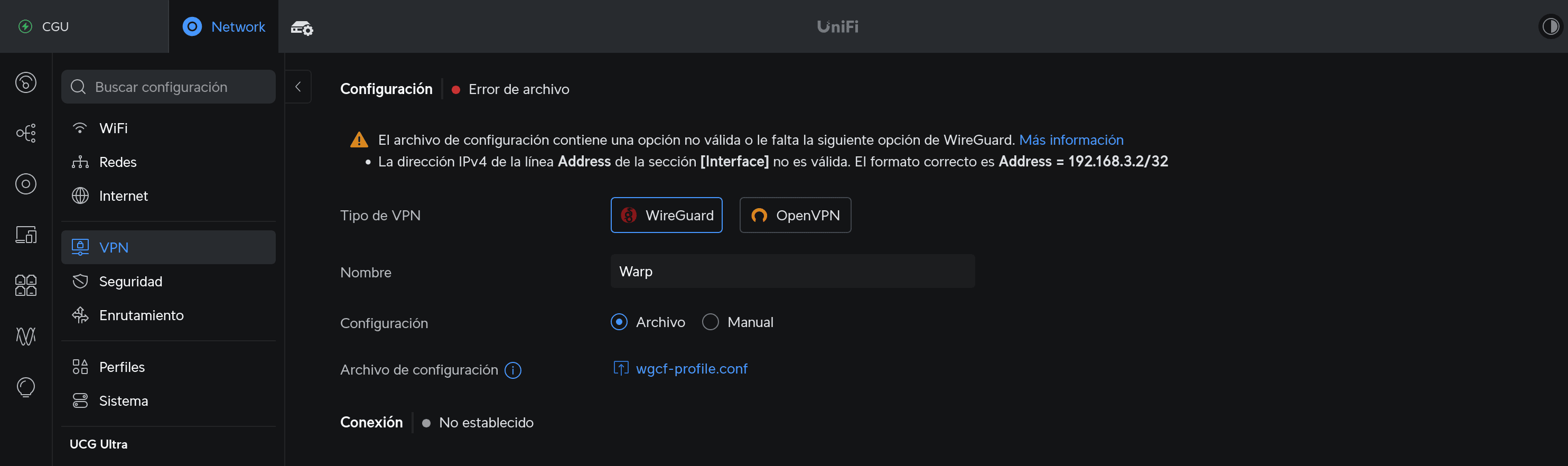

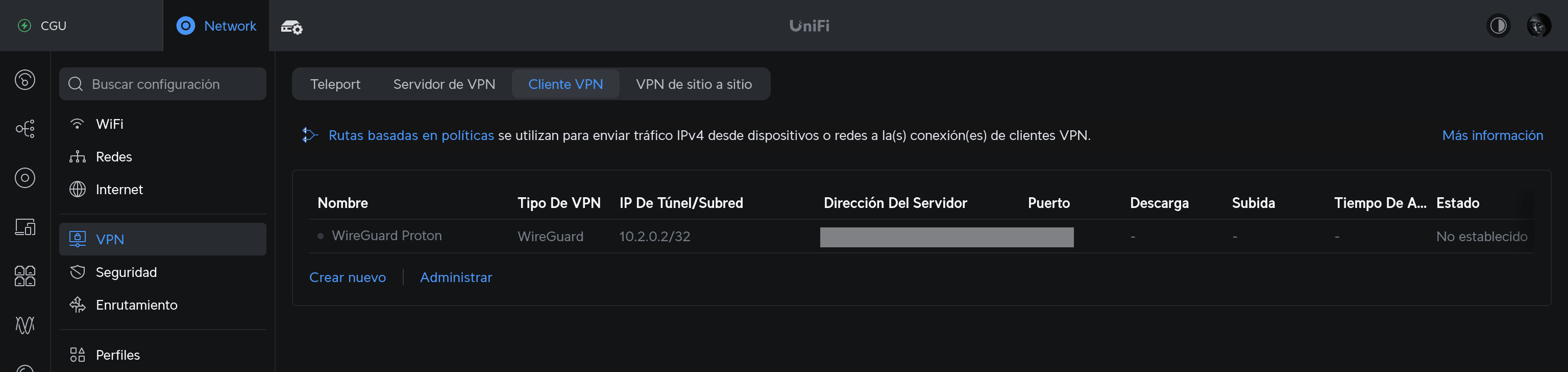

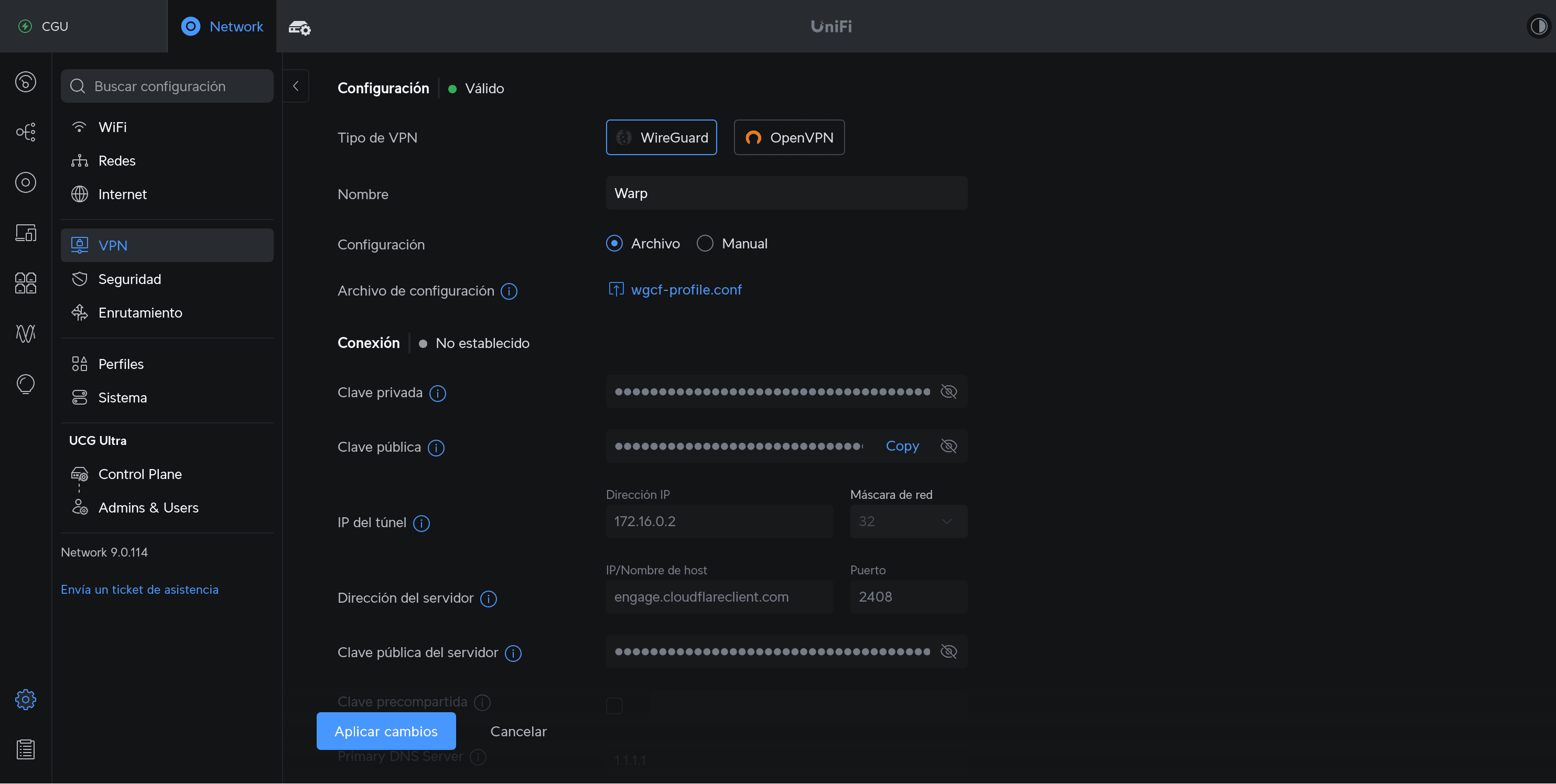

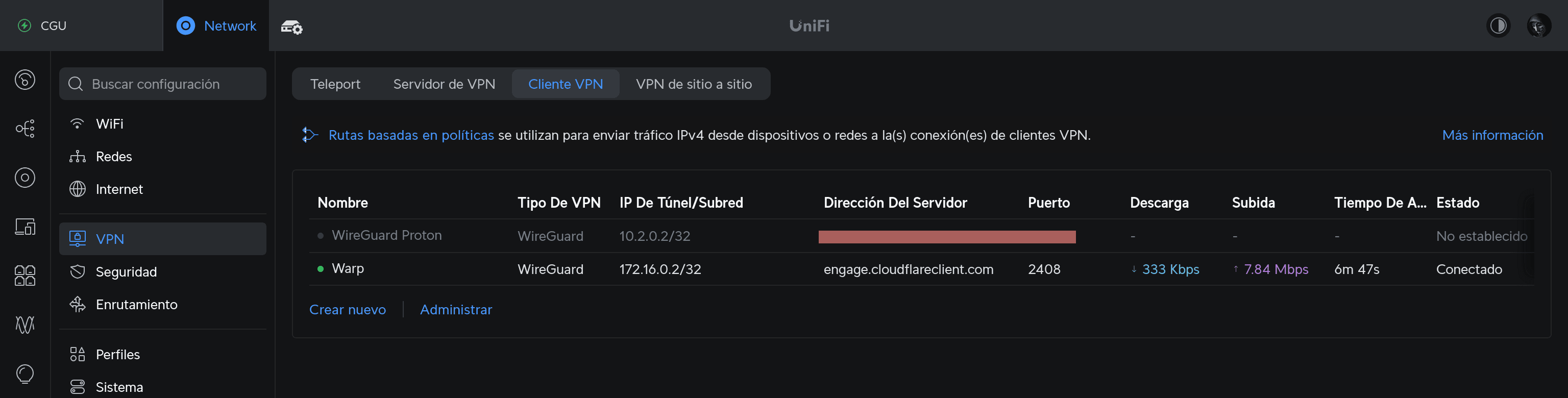

Una vez que tenemos preparado nuestro fichero de configuración, accedemos a nuestro router y en las opciones de VPN -> Cliente VPN

Creamos un nuevo cliente y subimos el archivo de configuración wgcf-profile.config

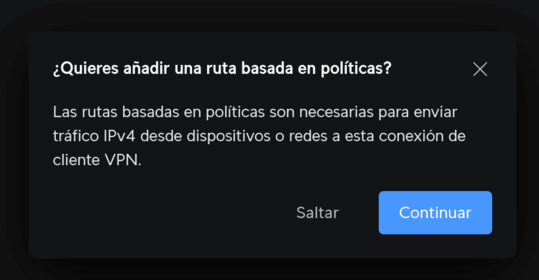

Haremos clic en el botón Continuar de la ventana que aparece y nos pregunta si queremos enrutar todo el trafico a través de la VPN

Enrutar el trafico

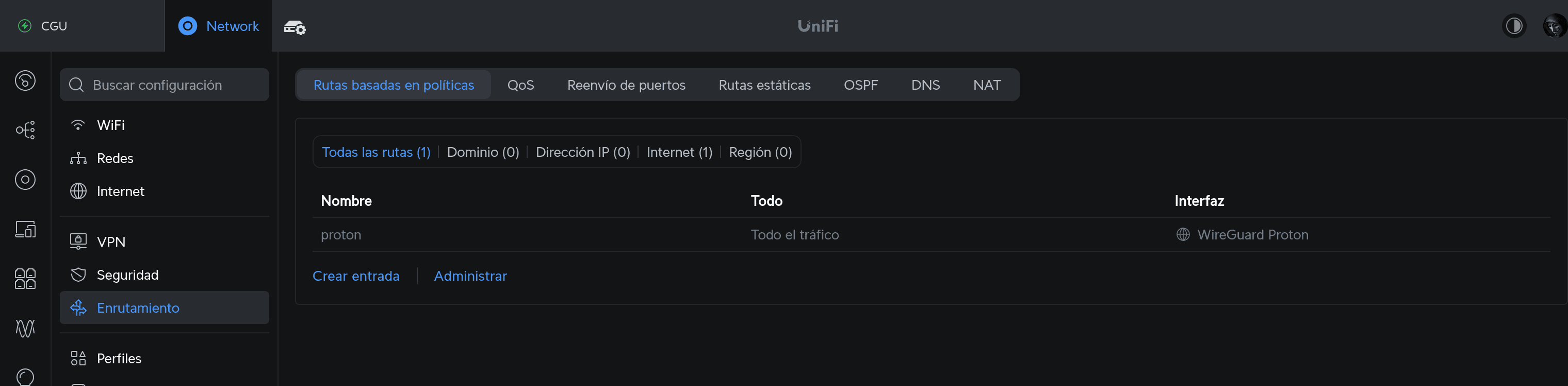

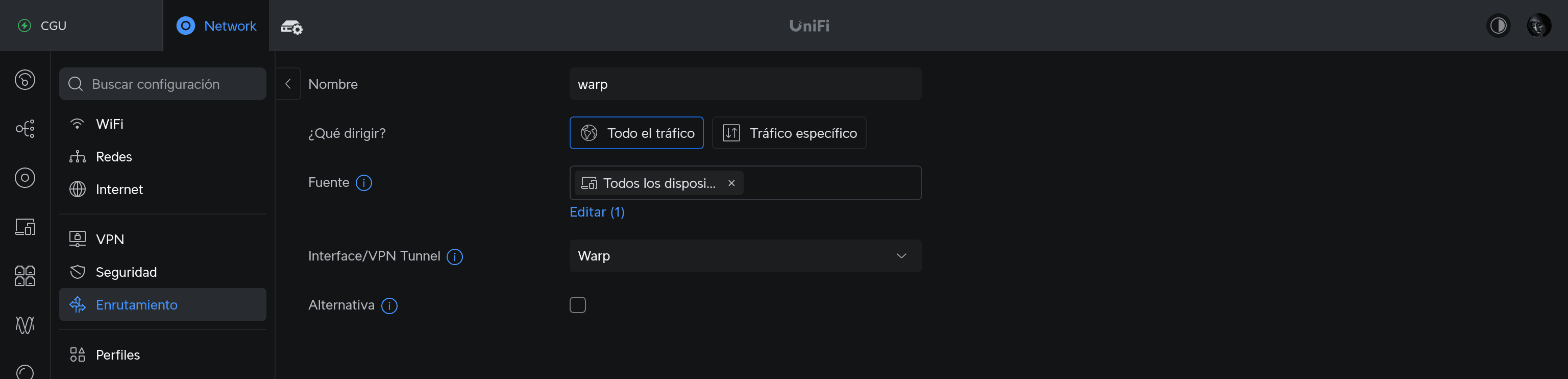

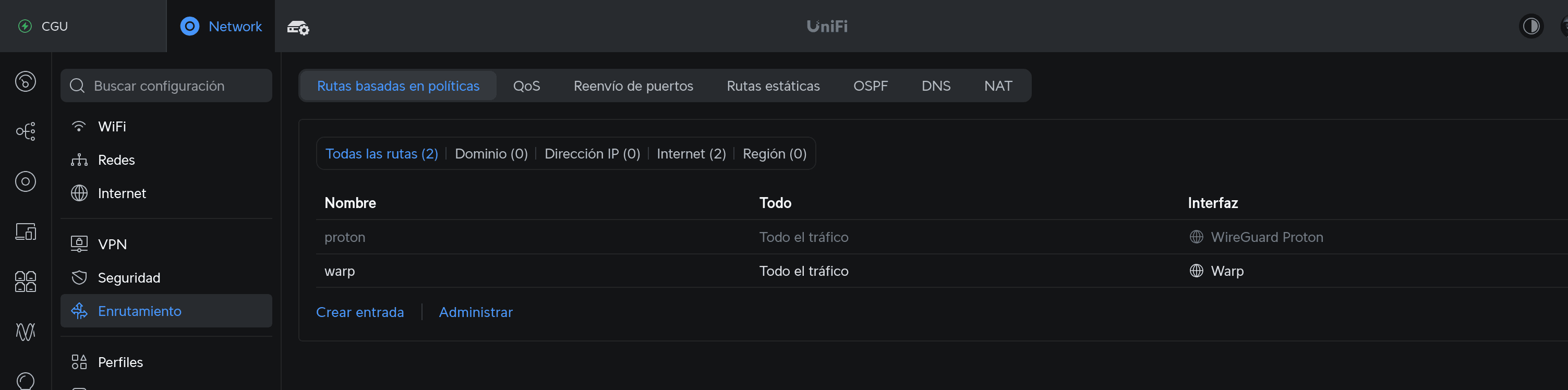

También podemos enrutar el trafico de forma manual, desde Enrutamiento -> Rutas basadas en políticas

Creamos una nueva entrada dirigiendo el trafico de todos los clientes que se conecten al router hacia la VPN que hemos creado

Con el cliente creado y enrutado solo queda conectarnos

Comprobación

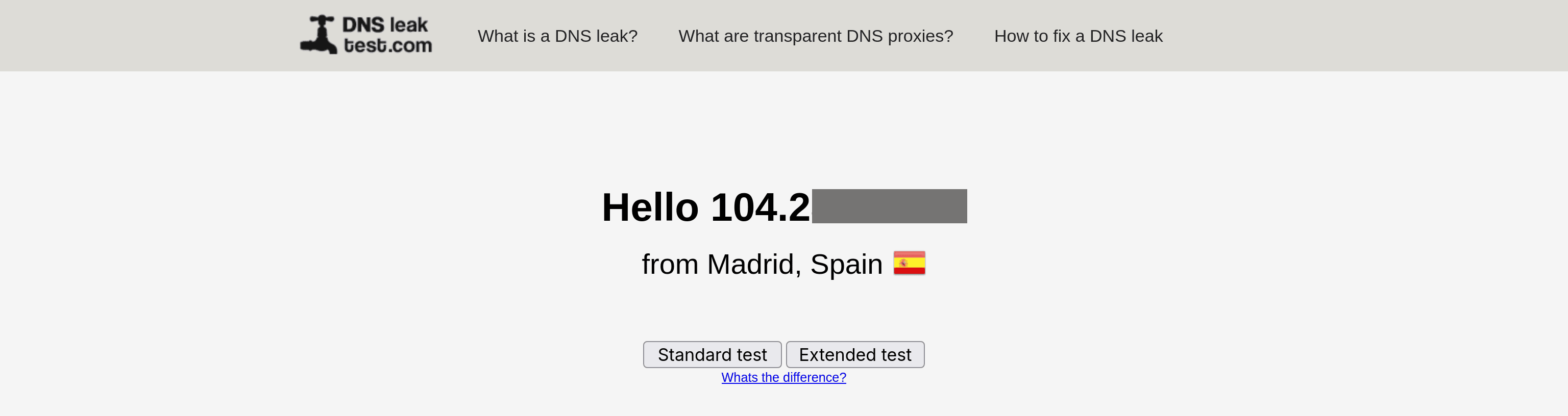

Puedes comprobar que funciona correctamente con tu dirección ip publica

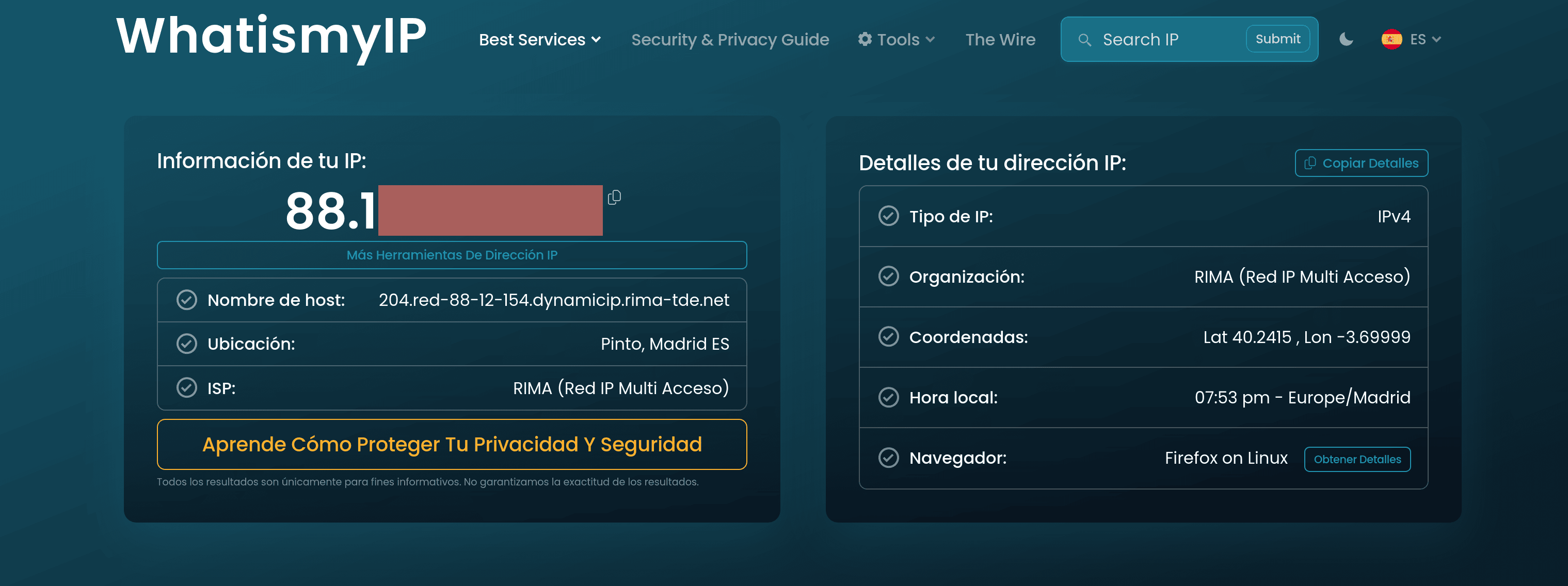

Sin WGCF activo

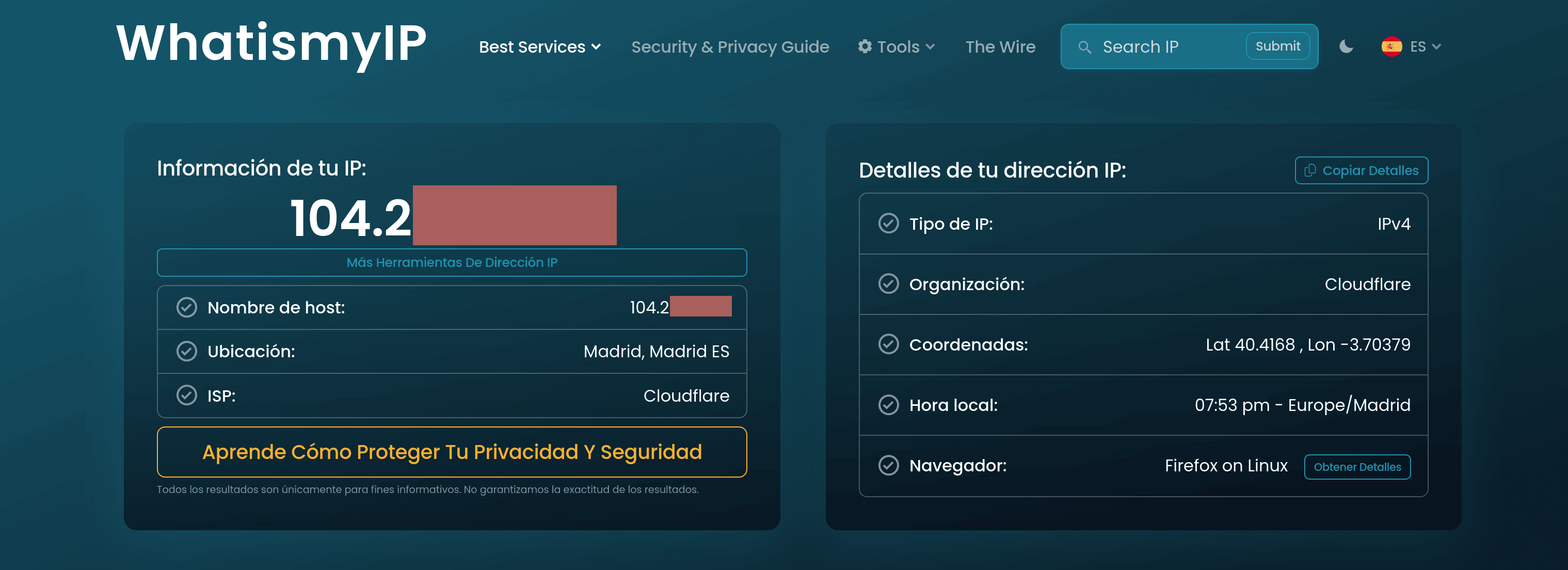

Con WGCF activo

Conclusión

Instalar Cloudflare Warp en tu router puedes asegurar que todo el tráfico de tu red esté protegido y optimizado. Cloudflare Warp proporciona una capa adicional de seguridad y privacidad, lo que te permitirá navegar con mayor tranquilidad, y con un impacto mínimo en la velocidad de conexión.

Espero que te haya gustado, pasa un gran día 🐧